در عصر دیجیتال، تشخیص ایمیلهای واقعی از ایمیلهای جعلی به چالشی جدی برای کاربران تبدیل شده است. یکی از جدیدترین نمونههای این تهدید، حمله فیشینگ پیچیدهای است که با ظاهری بسیار شبیه به ایمیلهای رسمی گوگل به کاربران جیمیل ارسال میشود. اگر شما هم یکی از دریافتکنندگان چنین ایمیلی باشید، ممکن است به راحتی فریب بخورید. اما واقعیت این است که این پیام، با وجود تمام نشانههای ظاهری از جمله امضای دیجیتال گوگل، از سوی خود این شرکت ارسال نشده است.

فیشینگ با ظاهر قانونی: وقتی ایمیل امنیتی بعدی شما تله است

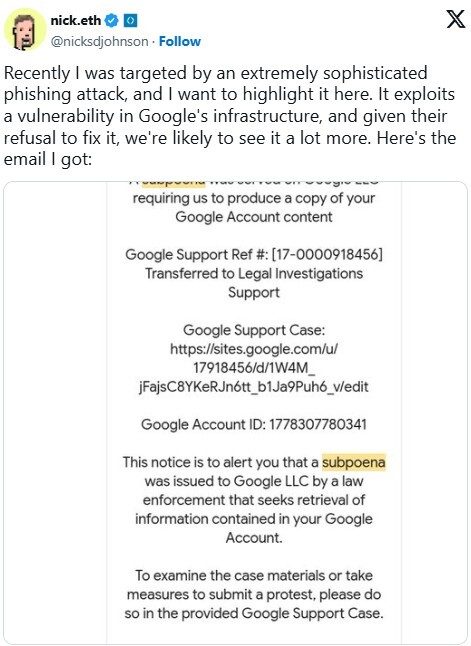

ماجرا از زمانی آغاز شد که توسعهدهندهای به نام نیک جانسون (Nick Johnson) ایمیلی مشکوک دریافت کرد که به نظر میرسید از سوی گوگل ارسال شده است. وی در یک رشته توییت در پلتفرم ایکس (X)، جزئیات این حمله فیشینگ را منتشر کرد.

ایمیل مذکور از آدرس no-reply@accounts.google.com ارسال شده بود و موفق شده بود آزمون امضای دیجیتال DKIM گوگل را نیز پشت سر بگذارد. به بیان دیگر، از نظر فنی، ایمیل توسط زیرساخت رسمی گوگل امضا شده بود، که باعث شد فیلترهای امنیتی جیمیل آن را به عنوان تهدید شناسایی نکنند.

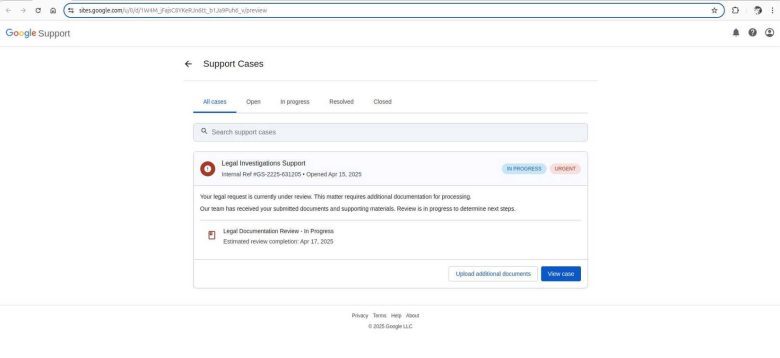

محتوای ایمیل ادعا میکرد که علیه گیرنده احضاریهای حقوقی صادر شده و گوگل موظف است نسخهای از محتوای حساب کاربری وی را ارائه کند. در ادامه، لینکی به یک صفحه پشتیبانی جعلی در دامنه sites.google.com قرار داشت که حاوی گزارش جعلی تحقیق حقوقی و دکمههایی برای «ارسال مستندات بیشتر» یا «مشاهده پرونده» بود.

فریب در چند مرحله

با کلیک روی هر یک از این دکمهها، کاربر به صفحه لاگین تقلبی دیگری منتقل میشد که آن هم در sites.google.com میزبانی میشد. این صفحه بهطور کامل شبیه به صفحه ورود رسمی گوگل طراحی شده بود. با این حال، جانسون در همین نقطه توقف کرد و به مرحله ورود اطلاعات نرسید، اما میتوان حدس زد هدف از این صفحه، سرقت نام کاربری و رمز عبور کاربر بوده است.

نکته مهم اینجاست که کاربران اغلب در حساب جیمیل خود لاگین هستند، بنابراین پس از ورود به این صفحه جعلی و ثبت اطلاعات، احتمالا بهطور خودکار به یکی از صفحات واقعی گوگل هدایت میشوند، تا شک برانگیز نباشد.

راههای تشخیص صفحه تقلبی

در نگاه اول، تشخیص صفحه جعلی از واقعی دشوار است، اما اگر به نشانی اینترنتی (URL) توجه کنید، تفاوت مشخص میشود. صفحات ورود واقعی گوگل همگی در دامنهی accounts.google.com قرار دارند، در حالی که صفحات جعلی این حمله در دامنهی sites.google.com میزبانی شدهاند.

علاوه بر این، در بررسی دقیقتر ایمیل، دو نشانهی دیگر هم وجود دارد که اعتبار آن را زیر سوال میبرد:

در هدر ایمیل مشخص شده که هرچند ایمیل توسط accounts.google.com امضا شده، منشأ واقعی آن آدرس مشکوکی مانند privateemail.com بوده و مقصد نهایی نیز آدرسی شبیه به me@googl-mail-smtp-out-192-168-… است که شباهتی به ساختار آدرسهای رسمی ندارد.

در انتهای ایمیل، پس از فاصلهی زیاد و فضای سفید، متنی نوشته شده با این مضمون که «Google Legal Support به حساب شما دسترسی یافته است»، همراه با همان آدرس مشکوک، که کاملا غیرمعمول است.

وقتی دامنههای گوگل به زمین بازی کلاهبرداران تبدیل میشود

مشکل اصلی اینجاست که کلاهبرداران از خدمات رسمی گوگل مانند Google Sites برای ساخت صفحات جعلی سوءاستفاده میکنند. این سرویس که در اصل برای ساخت سایتهای ساده شخصی یا شرکتی طراحی شده، به کاربران اجازه میدهد اسکریپتها و محتوای دلخواه خود را روی دامنهی رسمی گوگل بارگذاری کنند.

همین موضوع، ساخت صفحات فیشینگ با ظاهری حرفهای را بسیار ساده میکند. حتی اگر تیم امنیت گوگل صفحهای را حذف کند، مهاجمان میتوانند ظرف چند دقیقه صفحهی جدیدی با همان ساختار ایجاد کنند.

اما مشکل تنها به Google Sites محدود نمیشود؛ خود ایمیل نیز معضل بزرگی است. جانسون گزارشی درباره این ایمیل به گوگل ارسال کرد، اما پاسخ تیم گوگل ناامیدکننده بود: «این ویژگی همانطور که انتظار میرود کار میکند و از نظر ما یک مشکل امنیتی نیست.»

به عبارت دیگر، گوگل مسئولیت محافظت کامل از کاربران در برابر چنین حملاتی را بر عهده نمیگیرد، و احتمال وقوع حملات مشابه در آینده بسیار بالاست.

چگونه خود را محافظت کنیم؟

تا زمانی که گوگل تغییر رویکرد ندهد، مسئولیت شناسایی این تهدیدها بر عهده کاربران است. برای محافظت از خود در برابر چنین حملاتی، اقدامات زیر توصیه میشود:

همیشه نشانی صفحه ورود را بررسی کنید. اگر آدرس آن به accounts.google.com ختم نمیشود، از وارد کردن اطلاعات خودداری کنید.

ایمیلهایی با ادبیات تهدیدآمیز یا اضطراری را با دقت بررسی کنید. احضاریههای قانونی یا هشدارهای امنیتی معمولا با زبان رسمی، روشن و بدون لینکهای مستقیم ارسال میشوند.

از فعالسازی احراز هویت دو مرحلهای استفاده کنید. حتی اگر رمز عبورتان به سرقت برود، بدون دسترسی به دستگاه دوم، ورود غیرمجاز امکانپذیر نخواهد بود.

هدر ایمیل را بررسی کنید. اگر منشأ واقعی ایمیل با دامنههای رسمی گوگل مطابقت ندارد، آن را جدی نگیرید.

به فضاهای سفید بیش از حد یا عناصر گرافیکی ناهماهنگ در ایمیل دقت کنید. این موارد از نشانههای کلاسیک ایمیلهای فیشینگ هستند.

مراقب حملات پیچیده فیشینگ باشید

حملات فیشینگ هر روز پیچیدهتر میشوند و حتی زیرساختهای معتبر مانند دامنههای گوگل ممکن است ناخواسته در خدمت این حملات قرار گیرند. در این میان، افزایش آگاهی و دقت کاربران، مؤثرترین راهکار برای مقابله با این تهدیدهاست.

ایمیلهایی با ظاهر رسمی لزوما امن نیستند. در فضای دیجیتال، هیچ چیز را بدیهی ندانید—بهویژه وقتی پای امنیت حساب کاربری شما در میان است.